Crittografia omomorfa, usare i dati cifrati nel rispetto della privacy: cos'è e a cosa serve - Cyber Security 360

Il codice binario, la crittografia dei dati icona linea concept. Il codice binario per la crittografia dei dati vettore piatto simbolo, segno, illustrazione di contorno Immagine e Vettoriale - Alamy

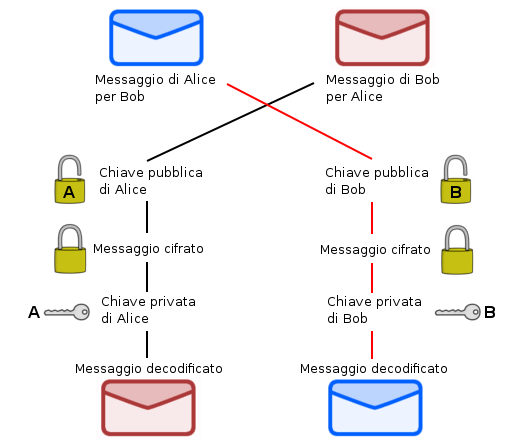

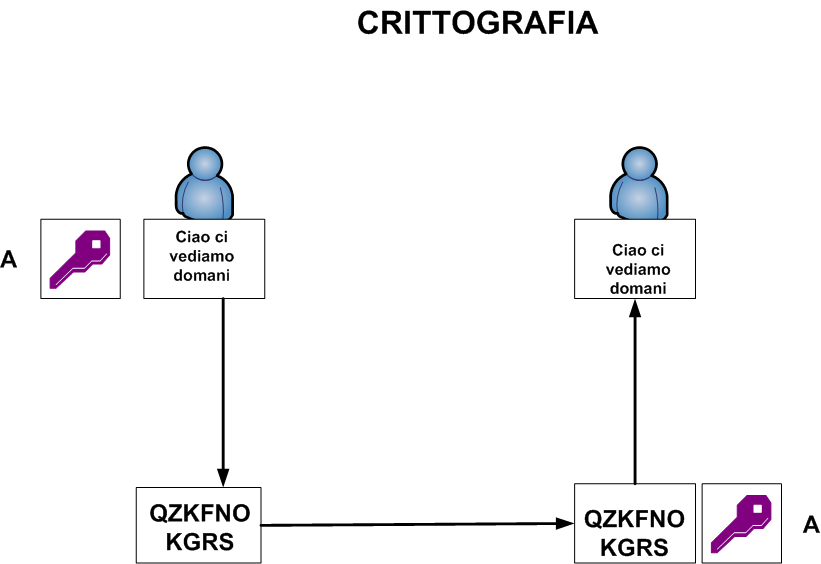

Differenza tra compressione e crittografia dei dati in informatica | Informatica e Ingegneria Online

Crittografia, Crittografia, Icona Di Protezione Dei Dati Illustrazione Vettoriale - Illustrazione di profilo, rete: 127470519